Ransomware, serverstoringen, datalekken, gezondheids- of geopolitieke crises... IT-crises kunnen niet worden voorkomen. Maar je kunt er wel op anticiperen. Toch zijn maar weinig bedrijven echt voorbereid. En dat zonder beproefde herstelplannen, runbooks Als de rollen niet duidelijk zijn gedefinieerd, is chaos gegarandeerd! Dus hoe bereid je je voor? Hoe kun je putten uit ITSM, cyberbest practices en ervaring in het veld om het ergste te voorkomen: improvisatie?

De feiten zijn duidelijk: er zijn nog nooit zoveel IT-crises geweest in Frankrijk.

Volgens het laatste overzicht van ANSSI, het Franse nationale agentschap voor de beveiliging van informatiesystemen, steeg het aantal beveiligingsincidenten in 2024 met 15 %. Deze trend wordt weerspiegeld in incidenten van indrukwekkende omvang, zoals wordt geïllustreerd door de massale cyberaanval op France Travail begin 2024, waarbij de persoonlijke gegevens van 43 miljoen mensen (en hun sofinummers) werden blootgelegd.

Niemand is gespaard gebleven: openbare diensten (de stad Lille, ziekenhuizen in Brest en Cannes, etc.), maar ook particuliere giganten (Free, SFR, Picard, Kiabi, Intersport, etc.), van de eenvoudige diefstal van gegevens tot de totale verlamming van diensten.

En laten we er geen doekjes om winden, de impact is niet langer alleen op IT. Het kan industrieel en systemisch zijn. De anekdote van Jaguar Land Rover eind 2025 is een echte les: een cyberaanval legde hun Britse fabrieken stil, waardoor de wereldwijde toeleveringsketen bevroor. Het domino-effect was zo hevig dat de Britse regering een lening van 1,7 miljard euro moest garanderen om het bedrijf en zijn leveranciers te redden. De IT-crisis van één speler werd de crisis van het auto-ecosysteem van een heel land.

Geconfronteerd met deze realiteit is de vraag: ben je klaar om een crisis te beheersen?

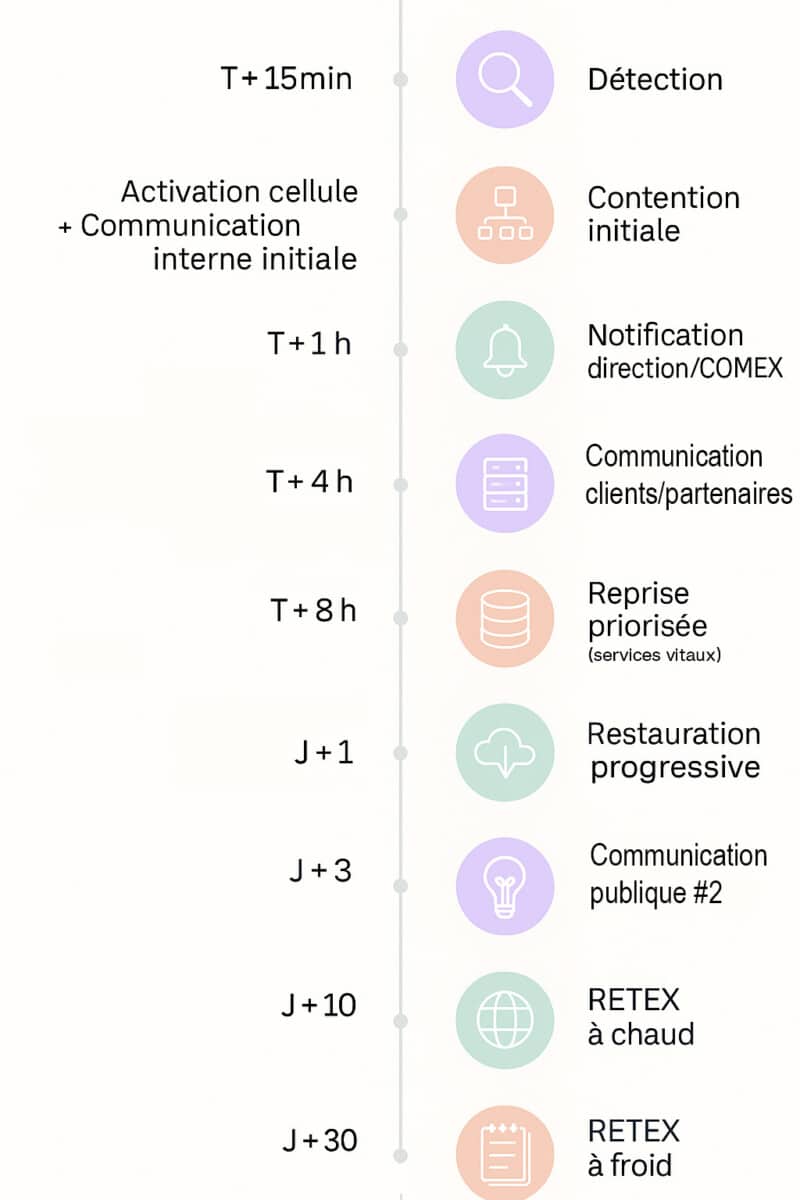

Chronologie van een IT-crisis

Fase 1 - Voor de crisis: voorbereiding

Als je een crisis niet altijd kunt vermijden, is de beste manier om die te overwinnen: voorbereid zijn.

Deze voorbereidingsfase is geen beperking, het is je levensverzekering. Het doel is simpel: zo min mogelijk verrassingen op de grote dag.

Dankzij deze voorbereiding kunnen de juiste hulpmiddelen worden ingezet, rollen worden verduidelijkt en trainingen worden uitgevoerd. Hoe beter een organisatie is voorbereid, hoe meer de stress van het verrassingseffect wordt verminderd, zodat de organisatie methodisch en effectief kan handelen wanneer het moment daar is.

5 acties om je voor te bereiden

Vijf acties vormen de basis van elke strategie voor crisisbestendigheid:

- Duidelijk bestuur definiëren : niet te spelen "Wie is de baas?" midden in een storm. Formaliseer wie de strategische beslissingen neemt (de crisiseenheid) en wie ter plaatse uitvoert (de operationele eenheid).

- Continuïteits- en herstelplannen voorbereiden (PCA/PRA) : Het BCP is erop gericht om essentiële activiteiten tijdens de crisis in een gedegradeerde modus te houden. Het DRP van zijn kant is bedoeld om informatiesystemen zo snel mogelijk weer op te starten na een ramp. Deze plannen moeten worden gedocumenteerd, bij iedereen bekend zijn en vooral regelmatig worden getest.

- Een communicatiestrategie formuleren : Wie spreekt er? Tegen wie (werknemers, klanten, enz.)? Om wat te zeggen? Door berichten en kanalen van tevoren voor te bereiden, voorkom je dat je in paniek communiceert, wat de beste manier is om het vertrouwen te vernietigen.

- Contracteer diensten en sluit een cyberverzekering af: Niemand heeft alle vaardigheden in huis. Het hebben van een incident response bedrijf en cyberverzekering onder contract is alsof je het nummer van de brandweer hebt voordat de brand uitbreekt.

- Train regelmatig: Crisissimulatie is een vaak over het hoofd geziene maar cruciale oefening. Of het nu gaat om een tafelmodel simulatie ("tafeloefeningOf het nu gaat om een trainingssessie (bijv. "hoe gebruik ik het nieuwe systeem") of een test onder reële omstandigheden, deze training helpt om de robuustheid van de procedures te testen, knelpunten te identificeren en ervoor te zorgen dat iedereen zijn rol kent.

ANSSI-Raad

Neem geen genoegen met PowerPoint-presentaties. ANSSI is er stellig van overtuigd dat volledige technische simulaties (daadwerkelijk herstel van back-ups, omschakeling naar de back-uplocatie) de enige zijn die de echte problemen aan het licht brengen. Dan ontdek je dat de back-up niet werkte of dat de overschakelingsprocedure al drie jaar niet was bijgewerkt.

De crisiseenheid: wie doet wat?

In een noodsituatie verdwijnt de gebruikelijke hiërarchie. De gouden regel is dat de functie heeft voorrang op het cijfer. De Crisis Unit (CDC) is een alternatieve vorm van bestuur, bestaande uit een multidisciplinair team (IT, management, communicatie, juridisch) met als enige doel de organisatie door de storm te loodsen.

Het is gestructureerd op twee niveaus:

- De strategische (of besluitvormende) eenheid : Comex, algemeen management, juridische zaken, communicatie en zakelijke vertegenwoordigers. Zijn rol? Om de impact te beoordelen, te bemiddelen bij belangrijke beslissingen (al dan niet het losgeld betalen), de communicatie te valideren en de reputatie hoog te houden.

- Operationele eenheid (cyber en IT): CIO-, CISO-, SOC- en CSIRT-experts. Hun missie? Duik in de technische kant om de aanval in te dammen, te onderzoeken en opnieuw op te bouwen.

Een van de eerste acties van de crisiseenheid is het isoleren van het incident om verspreiding te voorkomen. Dit kan betekenen dat bepaalde servers offline worden gehaald, worden losgekoppeld van het internet of dat gezonde back-ups worden hersteld.

Crisiseenheid: rollen en verantwoordelijkheden

| Rol | Primaire verantwoordelijkheid | VAARDIGHEDEN |

|---|---|---|

| Manager (coördinator) | Stuurt beslissingen, bemiddelt, behoudt de strategische richting | Leiderschap, kalmte, globale visie, erkende autoriteit |

| Woordvoerder/communicatie | Beheert externe communicatie en is het gezicht van de organisatie | Mediavaardigheden, communicatiestrategie, crisismanagement |

| Secretaris | Zorgt ervoor dat alle beslissingen, informatie en gebeurtenissen kunnen worden getraceerd (dagelijks logboek) | Organisatie, nauwkeurigheid, vermogen om samen te vatten, controle-instrumenten |

| IS-coördinator (bijv. CIO, CISO) |

Biedt gerichte expertise om de aanval te kwalificeren en de reactie te sturen | Kennis van het vakgebied, vermogen om in lekentaal te communiceren |

Crisiscommunicatie

Crisiscommunicatie is een gebied dat vaak wordt onderschat. Toch is het essentieel om belanghebbenden (werknemers, klanten, partners, regelgevende instanties) snel op de hoogte te brengen van de situatie en de genomen maatregelen. Transparante en regelmatige communicatie helpt om het vertrouwen te behouden en de impact op de reputatie te beperken. Het voorbeeld van het Intersport-datalek heeft het belang aangetoond van duidelijke communicatie en precieze aanbevelingen aan getroffen klanten.

Le crisissecretarisnaast andere specifieke functies, speelt een essentiële rol in het behoud van deeen logboek (of handboek) van gebeurtenissen, vragen en beslissingen. Dit logboek is niet alleen cruciaal voor de traceerbaarheid van acties, maar ook voor het feedback (Retex). Het is van vitaal belang dat reflexkaarten (of runbooks) van de crisismanager, de IB-coördinator en de secretaris zijn van tevoren vastgelegd en kunnen gemakkelijk worden geraadpleegd.

De crisiseenheid is het "strategische hart van het rampenbeheer". De samenstelling ervan moet duidelijk zijn en de rollen moeten van tevoren worden vastgelegd om een snelle, gecoördineerde besluitvorming te garanderen.

Ondanks de beste voorbereidingen kan er toch een crisis ontstaan. Je reactievermogen in dit stadium is cruciaal om de juiste reactie teweeg te brengen.

Fase 2 - Het begin van de crisis: alarm slaan

Wanneer zich een crisis voordoet, is een snelle reactie van cruciaal belang. De eerste stap is om het incident zo snel mogelijk te detecteren en te kwalificeren.

Is het een eenvoudig technisch incident of een crisissituatie die de huidige managementcapaciteiten te boven gaat en uitzonderlijke mobilisatie vereist? Is het een hardwarestoring, een cyberaanval of een menselijke fout? Het inschatten van de omvang van het incident is cruciaal voor de volgende fase van de operatie.

De kritieke drempel is bereikt

De crisiseenheid wordt geactiveerd wanneer een "kritische drempel" wordt overschreden. Dit is niet langer een incident waarvoor een procedure bestaat. Het gaat om een uitzonderlijke situatie waarbij de gebruikelijke handleiding niet langer volstaat. Deze drempel wordt bereikt wanneer aan drie criteria wordt voldaan:

- Zwaartekracht : de impact op het bedrijf groot is of naar verwachting groot zal zijn (bijv. de productie wordt stopgezet).

- De noodsituatie : Elke minuut die voorbijgaat maakt de situatie erger.

- Potentiële gevolgen : de gevolgen op lange termijn als er niets wordt gedaan (de reputatie van het bedrijf staat bijvoorbeeld op het spel).

De crisiseenheid activeren

Zodra de drempel is bereikt, moet de mobilisatie onmiddellijk plaatsvinden en volgens een gestructureerde volgorde. In een situatie van maximale stress zijn deze vooraf gedefinieerde stappen je bescherming tegen paniek en improvisatie.

- Leden waarschuwen : de vooraf bepaalde leden van de crisiseenheid worden gecontacteerd via betrouwbare en snelle kanalen die op voorhand zijn voorbereid (gegroepeerde sms-berichten, specifieke samenwerkingstools, geautomatiseerde oproepen).

- Mobiliserende cellen : de strategische en operationele teams ontmoeten elkaar (fysiek of virtueel) om een eerste gezamenlijke diagnose te stellen.

- Breng de reflexkaarten aan (runbooks) : Deze checklists, opgesteld voor elk potentieel crisisscenario, beschrijven stap voor stap de te volgen procedures. Ze verminderen stress en het risico op menselijke fouten door technische teams een duidelijk en nauwkeurig kader te bieden. Ze bevatten kritieke acties, zoals het isoleren van gecompromitteerde systemen van het netwerk of het beschermen van gezonde back-ups.

Zodra de cel is geactiveerd en de eerste voorzorgsmaatregelen zijn genomen, Crisisbeheer vindt plaats op twee parallelle fronten: technisch en zakelijk.

Fase 3 - Tijdens de crisis: sturen door de storm

Een crisis beheersen houdt meer in dan alleen het incident technisch oplossen. Het betekent oorlog voeren op twee fronten: de technische strijd om weer controle te krijgen over IS en strategische veldslag om de impact op het bedrijf te beperken.

Een dubbele strategie voor wereldwijde controle

Om de crisis effectief te beheersen, vertrouwt de crisiseenheid op twee complementaire strategieën die moeten samenwerken.

| Doel : | STRATEGIE VOOR CYBEROPLOSSING | BEDRIJFSCONTINUÏTEITSSTRATEGIE |

|---|---|---|

| 1 | De vijand begrijpen: de aanval kwalificeren, de omvang van het compromis vaststellen. | De impact van storingen op kritieke processen beoordelen en beperken. |

| 2 | Onaangetaste IS beschermen en aangetaste IS weer onder controle krijgen. | Een geleidelijke hervatting van de activiteiten mogelijk maken, zelfs in verslechterde modus, dankzij BCP. |

Communiceren om vertrouwen te behouden

Slechte communicatie kan van een technische crisis een reputatiecrisis maken.

Communicatie is daarom essentieel om werknemers te informeren en gerust te stellen, maar ook om het vertrouwen van het externe ecosysteem (klanten, partners, autoriteiten, media) te behouden.

Voor alomvattend crisismanagement is het essentieel dat communicatie hand in hand gaat met de technische respons.

Effectieve crisiscommunicatie is gebaseerd op drie belangrijke principes:

- Transparantie en feiten : communiceer alleen betrouwbare en geverifieerde informatie. Het is beter om te zeggen "we doen actief onderzoek" dan om valse informatie of valse beloftes te geven.

- De boodschap aanpassen : de boodschap moet worden aangepast aan de ontvangers. Medewerkers moeten bijvoorbeeld duidelijke instructies krijgen over welke tools niet beschikbaar zijn en welke procedures ze moeten volgen. Voor klanten moeten de geschatte hersteltijden worden gecommuniceerd, zonder in te gaan op de technische details van de aanval.

- De tijd regelen : Communiceer voortdurend om op de hoogte te blijven en geef niet toe aan de druk van de media of geruchten. Langdurig zwijgen kan worden geïnterpreteerd als verlies van controle.

Aandachtspunten :

ANSSI hamert op dit punt: in crisiscommunicatie is iedereen die zich niet uitspreekt fout. Je moet gebruik maken van de media om controle te houden over het verhaal.

5 vragen / 5 antwoorden overlevingspakket

| Vraag | Type crisis | Antwoord |

|---|---|---|

| 1. Wat moet je doen zodra je een gecompromitteerde machine ontdekt? | Alle soorten | Onmiddellijk isoleren de machine of het netwerksegment, maar de blijven branden om technisch bewijs te bewaren (logsgeheugen). |

| 2. Als er losgeld wordt geëist, moet je dat dan betalen? | Cybercrisis (ransomware) | Nee, het is We raden ten zeerste af om te betalen. Focus op technische veerkracht en herstel van gezonde back-ups. |

| 3. Als het IS volledig onbruikbaar is, wat is dan de prioriteit? | Grote IT-crisis (onbeschikbaarheid) | Het bedrijfscontinuïteitsplan (BCP) activeren en veerkrachtig reddingsgereedschap (offline gidsen, alternatieve communicatie). |

| 4. Wat moet ik doen als mijn persoonlijke gegevens zijn gestolen of uitgelekt? | Cybercrisis (gegevensdiefstal) | Dien een klacht in en ga verder met de reglementaire verklaring verplicht, in het bijzonder met de CNIL (RGPD). |

| 5. Wie heeft prioriteit bij communicatie in de acute fase? | Alle typen (communicatie) | De teams en medewerkers moeten snel worden geïnformeerd om geruchten te voorkomen en een samenhangende reactie te garanderen. |

De crisis is nu onder controle. Het is tijd om de uitweg uit de crisis te organiseren en vooral om munt te slaan uit deze beproeving.

Fase 4 - Na de crisis: profiteren van ervaring

De storm is voorbij. Maar het werk is nog maar net begonnen. Het einde van een crisis is niet simpelweg een terugkeer naar de normale situatie. Het is het begin van een essentiële fase van wederopbouw, analyse en voortdurende verbetering. Het doel is om niet verzwakt, maar gesterkt uit de beproeving te komen.

Feedback (Retex)

Zodra de crisis is opgelost, is het essentieel om een post-ervaringsonderzoek uit te voeren. Het doel van dit "post-mortem" onderzoek is om te analyseren hoe de gebeurtenissen zich hebben ontwikkeld en om sterke punten en gebieden voor verbetering te identificeren.

Het gaat er niet om de schuldigen te vinden, maar om te begrijpen wat heeft gewerkt en wat moet worden verbeterd.

De analyse moet zich richten op concrete aspecten zoals de kwaliteit van de informatie-uitwisseling, de werking van apparatuur en materialen evenals de relevantie van besluitvorming.

De Retex vindt plaats in twee fasen:

- Vers van de pers: Onmiddellijk nadat de crisis voorbij is, wordt een eerste bijeenkomst gehouden om indrukken en hoogtepunten te verzamelen terwijl de herinneringen nog vers zijn.

- Koud : Een paar weken later kan aan de hand van een diepgaandere en objectievere analyse een concreet actieplan worden opgesteld om processen, hulpmiddelen en training te verbeteren.

De kans om sterker te worden

Elke crisis is een brutale maar ongelooflijk effectieve les. Het legt je zwakke punten bloot op een manier die geen enkele audit ooit zou kunnen. Het is een unieke kans om budgetten te rechtvaardigen, je systemen te versterken en de beveiligingscultuur in het hele bedrijf te versterken. Veerkracht is geen toestand, het is een spier die met elke test sterker wordt.

Concluderend, hoewel nul risico niet bestaat, kan een rigoureuze voorbereiding en gestructureerd crisismanagement de impact van een IT-incident minimaliseren. In het licht van voortdurend veranderende bedreigingen blijven anticipatie en training de beste wapens. De Franse overheid biedt de volgende trainingen aan SenCy-Crise Cybermalveillance.gouv.fr, terwijl ORSYS een reeks programma's biedt om te anticiperen op crises en deze te beheersen. Want op D-day kun je er maar beter klaar voor zijn !